Экспертиза использования сетевых технологий представляет собой глубокое и системное исследование данных, связанных с функционированием компьютерных сетей и средств телекоммуникации. В современном мире, где значительная часть деловой активности, коммуникации и даже преступности переместилась в цифровую среду, такая экспертиза становится критически важным инструментом для установления истины в судебных и досудебных процессах. Она направлена на выявление, сбор, анализ и интерпретацию электронных доказательств, которые могут быть найдены в сетевом трафике, на серверах, рабочих станциях, мобильных устройствах и в облачных хранилищах.

Данный вид экспертизы является частью более широкой компьютерно-сетевой экспертизы и охватывает широкий спектр вопросов, связанных с взаимодействием пользователей и систем в сетевой среде. Цель экспертизы – установить факты использования сетевых ресурсов, определить участников сетевого взаимодействия, выявить характер и последовательность совершенных действий, а также установить наличие или отсутствие неправомерного доступа, передачи данных, кибератак или иных инцидентов. Эксперты АНО «Судебный эксперт» используют специализированные знания в области сетевых протоколов, операционных систем, информационной безопасности и цифровой криминалистики для детального расследования событий, имевших место в сети, и предоставления объективных, научно обоснованных заключений, имеющих юридическую силу.

Случаи, в которых необходима помощь эксперта

В стремительно развивающемся цифровом мире правовые споры и уголовные дела все чаще связаны с использованием сетевых технологий. В таких ситуациях квалифицированная экспертиза становится ключевым элементом для защиты интересов и установления справедливости. Специалисты АНО «Судебный эксперт» готовы оказать помощь в следующих практических ситуациях:

- Расследование инцидентов информационной безопасности: несанкционированный доступ к системам, утечки данных, хакерские атаки, DDoS-атаки.

- Выявление фактов мошенничества и киберпреступлений: фишинг, распространение вредоносного ПО, онлайн-мошенничество, кража цифровых активов.

- Установление лиц, осуществлявших противоправные действия в сети: идентификация IP-адресов, анализ активности пользователей в социальных сетях и мессенджерах.

- Доказательство нарушений авторских прав и интеллектуальной собственности в интернете: нелегальное распространение контента, использование торговых марок.

- Разрешение корпоративных споров, связанных с использованием внутренних сетей и баз данных: неправомерное копирование конфиденциальной информации сотрудниками.

- Экспертиза достоверности электронных доказательств: проверка подлинности электронных писем, сообщений в чатах, файлов, загруженных из интернета.

- Расследование случаев кибербуллинга, угроз, распространения порочащих сведений через интернет.

- Анализ работы и производительности сетевой инфраструктуры.

- Установление фактов использования анонимайзеров, VPN-сервисов и прокси-серверов для сокрытия сетевой активности.

- Экспертиза систем контроля доступа и их работоспособности.

- Подтверждение или опровержение фактов удаления или модификации данных в сетевой среде.

- Исследование использования удаленного доступа к компьютерным системам.

- Выявление признаков майнинга криптовалют на корпоративных ресурсах без разрешения.

- Экспертиза данных, хранящихся в облачных сервисах.

- Установление маршрутов прохождения электронных сообщений и их отправителей.

- Анализ активности пользователя на веб-сайтах и в онлайн-сервисах.

- Определение причин сбоев в работе сетевого оборудования или программного обеспечения.

- Доказывание фактов промышленного шпионажа через сеть.

- Оценка ущерба, причиненного в результате инцидента сетевой безопасности.

- Проверка соответствия использования сетевых ресурсов внутренним регламентам компании.

Объекты исследования и материалы

Проведение экспертизы использования сетевых технологий требует тщательного исследования разнообразных цифровых объектов и материалов, непосредственно связанных с сетевым взаимодействием. Высококвалифицированные эксперты АНО «Судебный эксперт» подходят к сбору и анализу этих данных с максимальной ответственностью, обеспечивая их целостность и допустимость в качестве доказательств. Для эффективного проведения экспертизы нам могут потребоваться следующие объекты и материалы:

Объекты исследования:

- Журналы событий (логи) сетевого оборудования (маршрутизаторов, коммутаторов, файрволов), серверов, рабочих станций.

- Перехваченный сетевой трафик (дампы трафика в форматах PCAP, SFlow, NetFlow и др.).

- Содержимое электронных писем, мессенджеров, социальных сетей, форумов, блогов.

- Данные веб-браузеров: история посещений, куки, кэш, сохраненные пароли.

- Конфигурационные файлы сетевого оборудования и программного обеспечения.

- Данные систем обнаружения вторжений (IDS) и систем предотвращения вторжений (IPS).

- Резервные копии данных, содержащие сетевую активность.

- Информация из систем мониторинга сетевой активности.

- Данные с мобильных устройств, подключенных к сети (смартфонов, планшетов).

- Виртуальные образы дисков серверов и рабочих станций.

- Данные сетевых накопителей (NAS, SAN).

Необходимые материалы для проведения экспертизы:

- Носители информации: Жесткие диски (HDD, SSD), флеш-накопители, карты памяти, мобильные телефоны, планшеты, SIM-карты, содержащие потенциально ценную информацию. Предпочтительнее предоставление полных криминалистических образов этих носителей.

- Сетевые журналы (логи): Экспортированные файлы логов сетевого оборудования (маршрутизаторов, коммутаторов, файрволов), серверов (веб-серверы, почтовые серверы, DNS-серверы), систем идентификации и аутентификации.

- Дампы сетевого трафика: Записи сетевого трафика, полученные с помощью специализированного ПО (например, Wireshark) в формате PCAP. Важно предоставить полные и немодифицированные дампы.

- Электронная переписка и сообщения: Архивы электронных писем, сообщения из мессенджеров (Telegram, WhatsApp, Viber и т.д.), логи чатов, скриншоты или заверенные нотариально копии веб-страниц, содержащих переписку.

- Информация о сетевой инфраструктуре: Схемы сети, IP-адреса, доменные имена, сведения об используемом оборудовании и программном обеспечении (модели, версии).

- Доступы: При наличии разрешения суда или согласия владельца — пароли, логины, ключи шифрования, которые могут понадобиться для доступа к защищенным данным или системам.

- Постановление следователя или определение суда: В случае судебной экспертизы – официальный документ о её назначении, содержащий перечень вопросов к эксперту и перечень передаваемых материалов.

- Иные документы: Договоры, технические задания, внутренние регламенты компании, протоколы ранее проведенных проверок — любые документы, способные помочь эксперту в понимании контекста дела.

Правовая база проведения экспертизы

Деятельность экспертов АНО «Судебный эксперт» при проведении экспертизы использования сетевых технологий осуществляется в строгом соответствии с законодательством Российской Федерации. Мы понимаем, что для представителей юридического сообщества и государственных структур крайне важна юридическая безупречность и обоснованность экспертных заключений. Поэтому наши специалисты опираются на следующую ключевую нормативно-правовую базу:

- Федеральный закон от 31.05.2001 № 73-ФЗ «О государственной судебно-экспертной деятельности в Российской Федерации» (для судебных экспертиз), определяющий правовые основы, принципы, цели и задачи государственной судебно-экспертной деятельности.

- Процессуальные кодексы Российской Федерации:

- Гражданский процессуальный кодекс РФ (ГПК РФ).

- Уголовно-процессуальный кодекс РФ (УПК РФ).

- Арбитражный процессуальный кодекс РФ (АПК РФ).

- Кодекс административного судопроизводства РФ (КАС РФ). В части назначения и проведения судебных экспертиз, определения прав и обязанностей участников процесса.

- Уголовный кодекс РФ (УК РФ), в частности, статьи, связанные с киберпреступлениями (например, глава 28 «Преступления в сфере компьютерной информации»: ст. 272 «Неправомерный доступ к компьютерной информации», ст. 273 «Создание, использование и распространение вредоносных компьютерных программ», ст. 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей»).

- Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации», регулирующий отношения в сфере информации, информационных технологий и защиты информации.

- Федеральный закон от 07.07.2003 № 126-ФЗ «О связи», определяющий правовые основы деятельности в области связи на территории Российской Федерации.

- Федеральный закон от 26.07.2006 № 135-ФЗ «О защите конкуренции», в части касающейся недобросовестной конкуренции с использованием информационных технологий.

- Нормативно-методические документы Федеральной службы безопасности (ФСБ) и Федеральной службы по техническому и экспортному контролю (ФСТЭК), касающиеся защиты информации и аттестации систем.

- Международные стандарты в области информационной безопасности и цифровой криминалистики (например, ISO/IEC 27000-серия, NIST SP 800-series), служащие ориентиром для лучших практик.

- Иные федеральные законы и подзаконные акты, регулирующие использование цифровых технологий и защиту информации.

Методики проведения экспертизы

В АНО «Судебный эксперт» экспертиза использования сетевых технологий проводится с применением передовых и научно обоснованных методик, что гарантирует высокую точность, объективность и юридическую значимость получаемых результатов. Комплексный подход позволяет нашим специалистам выявлять даже самые неочевидные следы сетевой активности, восстанавливать удаленные данные и устанавливать причинно-следственные связи событий. Вот некоторые из ключевых методик, используемых в нашей практике:

- Методика анализа сетевого трафика (Network Traffic Analysis): Заключается в захвате, сохранении и детальном анализе данных, проходящих через компьютерные сети. Позволяет установить маршрут данных, используемые протоколы, содержание передаваемой информации, активность пользователей, выявить несанкционированные соединения и подозрительную активность.

- Методика анализа системных и прикладных журналов (Log Analysis): Включает сбор и исследование лог-файлов операционных систем, сетевого оборудования, веб-серверов, баз данных, приложений. Помогает восстановить хронологию событий, идентифицировать пользователей, время и тип совершенных действий (вход в систему, обращение к ресурсам, ошибки, системные события).

- Методика криминалистического дублирования и анализа данных (Forensic Imaging): Предполагает создание точных, побитовых копий цифровых носителей информации (жестких дисков, флеш-накопителей, RAM-памяти) с помощью специализированных аппаратных и программных средств. Гарантирует сохранение исходных данных в неизменном виде для последующего анализа и поиска доказательств.

- Методика анализа данных оперативной памяти (RAM Forensics): Исследование содержимого оперативной памяти компьютера в момент инцидента. Позволяет выявить запущенные процессы, сетевые соединения, активные пользовательские сессии, ключи шифрования и другую временную, но критически важную информацию, которая не сохраняется на постоянных носителях.

- Методика анализа протоколов сетевого взаимодействия: Детальное изучение специфики работы различных протоколов (TCP/IP, HTTP, FTP, DNS, SMB и др.) для выявления их нестандартного использования, попыток обхода систем безопасности или скрытой передачи данных.

- Методика исследования облачных сред (Cloud Forensics): Фокусируется на получении и анализе данных из облачных хранилищ и сервисов (SaaS, PaaS, IaaS). Включает работу с метаданными, версиями файлов, журналами активности облачных пользователей для выявления неправомерных действий.

- Методика восстановления удаленных данных (Data Recovery): Применение специализированных алгоритмов и программных инструментов для восстановления информации, которая была преднамеренно или случайно удалена. Крайне важна для получения скрытых доказательств.

- Методика анализа метаданных файлов: Изучение скрытой информации, содержащейся в файлах (дата создания, модификации, автор, используемое ПО, данные о геолокации и прочее). Помогает установить происхождение файла, его подлинность и хронологию изменений.

- Методика корреляционного анализа событий: Сопоставление данных из различных источников (логов, сетевого трафика, данных с конечных устройств) для построения единой картины произошедшего и выявления скрытых взаимосвязей между событиями.

- Методика анализа вредоносного программного обеспечения (Malware Analysis): Исследование образцов вредоносных программ, обнаруженных в сети, для определения их функционала, способов распространения, целей и связи с конкретными инцидентами.

Вопросы, которые ставятся перед экспертом

Правильно сформулированные вопросы – залог успешной экспертизы. Они определяют объем и направление исследования, а также позволяют эксперту сфокусироваться на решении конкретных задач, имеющих юридическое значение. Представленные ниже типовые вопросы помогут юристам и заявителям четко определить круг исследуемых проблем и запросить максимально информативное и релевантное заключение. Это крайне важный раздел для специалистов, готовящих документы для суда.

- Была ли осуществлена сетевая активность (указать тип: вход в систему, передача файла, посещение веб-ресурса и т.д.) с IP-адреса [указать IP-адрес] в период с [дата/время] по [дата/время]?

- Какие сетевые соединения были установлены между устройством [название/идентификатор устройства] и внешними сетевыми ресурсами в указанный период?

- Имеются ли на представленных носителях данные о несанкционированном доступе к сетевым ресурсам [указать ресурс] или системе [указать систему]?

- Какие данные были переданы из [исходный узел] в [целевой узел] по сети в период с [дата/время] по [дата/время]?

- Каково содержание сетевого трафика, зафиксированного в файле [название файла PCAP], и свидетельствует ли оно о передаче конфиденциальной информации?

- С какого IP-адреса осуществлялся доступ к веб-сайту [URL веб-сайта] в конкретный период времени?

- Является ли представленная электронная переписка (файлы писем, логи чатов) подлинной, не подвергалась ли она модификации?

- Использовались ли на исследуемом устройстве средства анонимизации (VPN, прокси, Tor) для выхода в сеть в период [дата/время] по [дата/время]?

- Были ли зафиксированы попытки брутфорса или иных видов хакерских атак на сервер [название/IP-адрес сервера] в указанный период?

- Каково время и дата первого и последнего подключения устройства [название/идентификатор устройства] к корпоративной сети?

- Какие внешние устройства подключались к исследуемому компьютеру посредством сетевых интерфейсов?

- Присутствуют ли в сетевом трафике признаки работы вредоносного программного обеспечения?

- Какие файлы или данные были загружены или скачаны с использованием сетевых технологий на устройство [название/идентификатор устройства]?

- Установить, кто является конечным автором сообщения/комментария, размещенного на сетевом ресурсе [название ресурса] с использованием учетной записи [логин/никнейм].

- Были ли обнаружены следы использования удаленного доступа (RDP, SSH, TeamViewer) к исследуемому компьютеру из внешней сети?

- Идентифицировать все активные сетевые порты на сервере [название/IP-адрес сервера] в период [дата/время].

- Содержатся ли в логах файрвола [название файрвола] записи о блокировке подозрительной сетевой активности или успешных атаках?

- Какие учётные записи пользователей были активны в сети [название сети] в период инцидента?

- Свидетельствуют ли имеющиеся сетевые журналы об утечке данных из базы [название базы данных] на внешние сетевые ресурсы?

- Каковы были скорости передачи данных по сети в момент [описание события] и соответствуют ли они нормальным значениям?

- Определить, в какое время и каким пользователем был осуществлен доступ к конкретной папке/файлу, расположенной на сетевом диске.

- Присутствуют ли в представленном сетевом трафике данные о координации действий нескольких пользователей, направленных на [описание действия]?

- Мог ли пользователь с учетной записью [логин] получить доступ к сетевому ресурсу [название ресурса], учитывая его права доступа и зафиксированную сетевую активность?

- Являются ли представленные скриншоты веб-страниц, отображающие сетевое взаимодействие, подлинными и немодифицированными?

- Каковы были настройки сетевой безопасности устройства [название/идентификатор устройства] на момент инцидента?

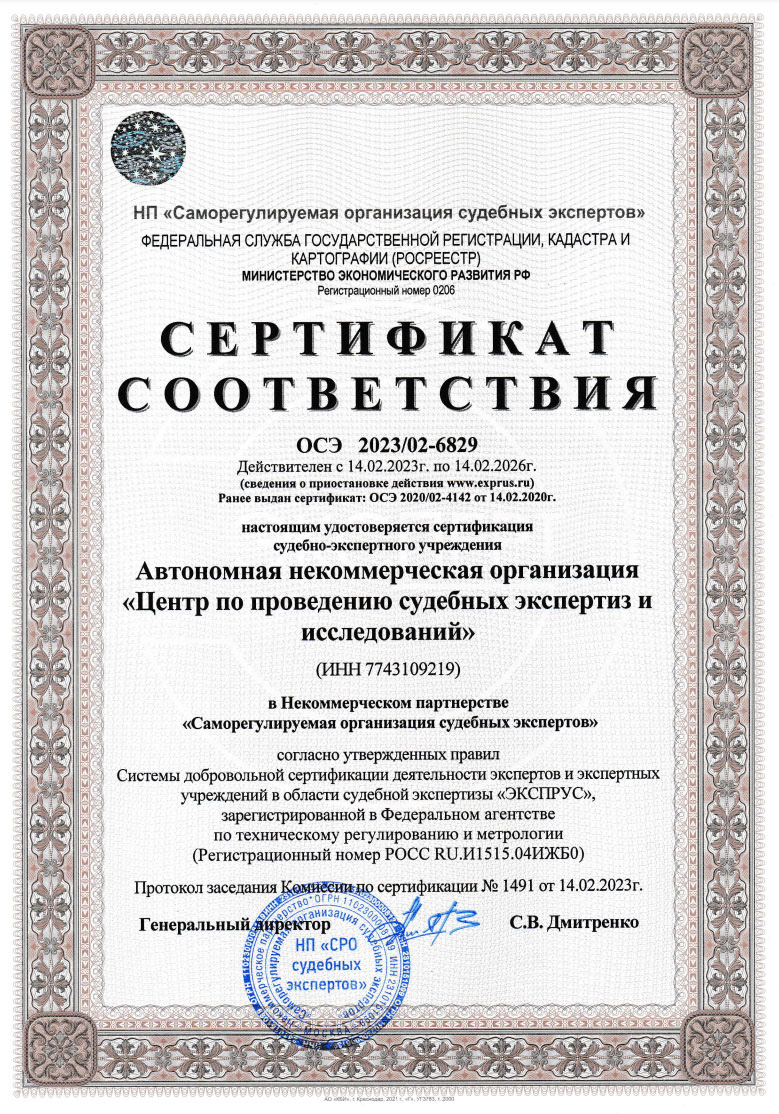

Почему выбирают именно АНО «Судебный эксперт»?

Выбор экспертной организации – это ответственный шаг, от которого может зависеть исход судебного разбирательства или успешность разрешения конфликтной ситуации. АНО «Судебный эксперт» предлагает не просто услуги, а гарантированную надежность, высочайший профессионализм и абсолютную беспристрастность при проведении экспертизы использования сетевых технологий. Вот почему нам доверяют:

- Независимость и беспристрастность: Мы не связаны ни с одной из сторон спора, что гарантирует объективность и непредвзятость всех исследований и выводов, представленных в заключении.

- Высокая квалификация и сертификация экспертов: В нашей команде работают эксперты с многолетним опытом в области цифровой криминалистики и информационной безопасности, обладающие необходимыми сертификатами и допусками, постоянно повышающие свою квалификацию.

- Строгое соответствие законодательству: Все наши действия и оформление экспертных заключений осуществляются в строгом соответствии с требованиями Федерального закона № 73-ФЗ «О государственной судебно-экспертной деятельности в РФ» и всех применимых нормативных актов.

- Конфиденциальность: Мы гарантируем полную конфиденциальность всей полученной информации и материалов, а также защиту персональных данных и коммерческой тайны.

- Четкие сроки и прозрачное ценообразование: Мы ценим время наших клиентов, поэтому строго соблюдаем оговоренные сроки выполнения работ и предлагаем понятную, аргументированную систему расчета стоимости услуг без скрытых платежей.

- Современное оборудование и программное обеспечение: Использование передовых аппаратных и программных комплексов для анализа сетевых данных и обеспечения цифровой криминалистики позволяет нам проводить исследования любой сложности.

- Комплексный подход: При необходимости мы привлекаем смежных специалистов для проведения комплексных экспертиз (например, совместно с лингвистами для анализа содержимого сообщений), что обеспечивает всестороннее решение поставленных задач.

Этапы проведения экспертизы

Проведение экспертизы использования сетевых технологий – это последовательный и строго регламентированный процесс, каждый этап которого важен для обеспечения точности и юридической значимости конечного результата. В АНО «Судебный эксперт» мы придерживаемся следующего алгоритма работы:

- Предварительная консультация и формулирование вопросов: Заключается в бесплатной консультации с клиентом, на которой обсуждается суть проблемы, определяются объекты исследования и формулируются вопросы к эксперту, максимально соответствующие целям экспертизы.

- Заключение договора и оплата: После согласования всех деталей оформляется договор на оказание экспертных услуг, производится оплата в соответствии с утвержденным прайс-листом или сметой.

- Сбор и фиксация материалов: Клиент предоставляет экспертам необходимые материалы (цифровые носители, логи, дампы трафика) в соответствии с требованиями к их допустимости и целостности. При необходимости эксперты самостоятельно осуществляют фиксацию сетевой активности с соблюдением всех процессуальных норм.

- Экспертное исследование: Специалисты АНО «Судебный эксперт» проводят комплексное исследование предоставленных данных с использованием специализированного оборудования и методик, осуществляя глубокий анализ сетевой активности, восстановление данных, выявление следов противоправных действий.

- Подготовка экспертного заключения: На основе проведенного исследования формируется письменное экспертное заключение, содержащее подробное описание хода исследования, полученных результатов, обоснованных выводов по всем поставленным вопросам и приложений с доказательной базой.

- Передача заключения клиенту: Готовое заключение передается заказчику. При необходимости эксперт готов дать пояснения по результатам исследования в суде или других инстанциях.

Получите бесплатную консультацию и список точных вопросов для вашего дела!

Столкнулись с проблемой, связанной с использованием сетевых технологий, и вам нужна профессиональная помощь? Не знаете, с чего начать и какие вопросы задать эксперту? Свяжитесь с нами прямо сейчас! Мы проведем бесплатную консультацию, поможем вам определить необходимый объем исследования и с точностью до формулировки составим перечень вопросов, которые позволят получить максимально полезное для вашего дела экспертное заключение.

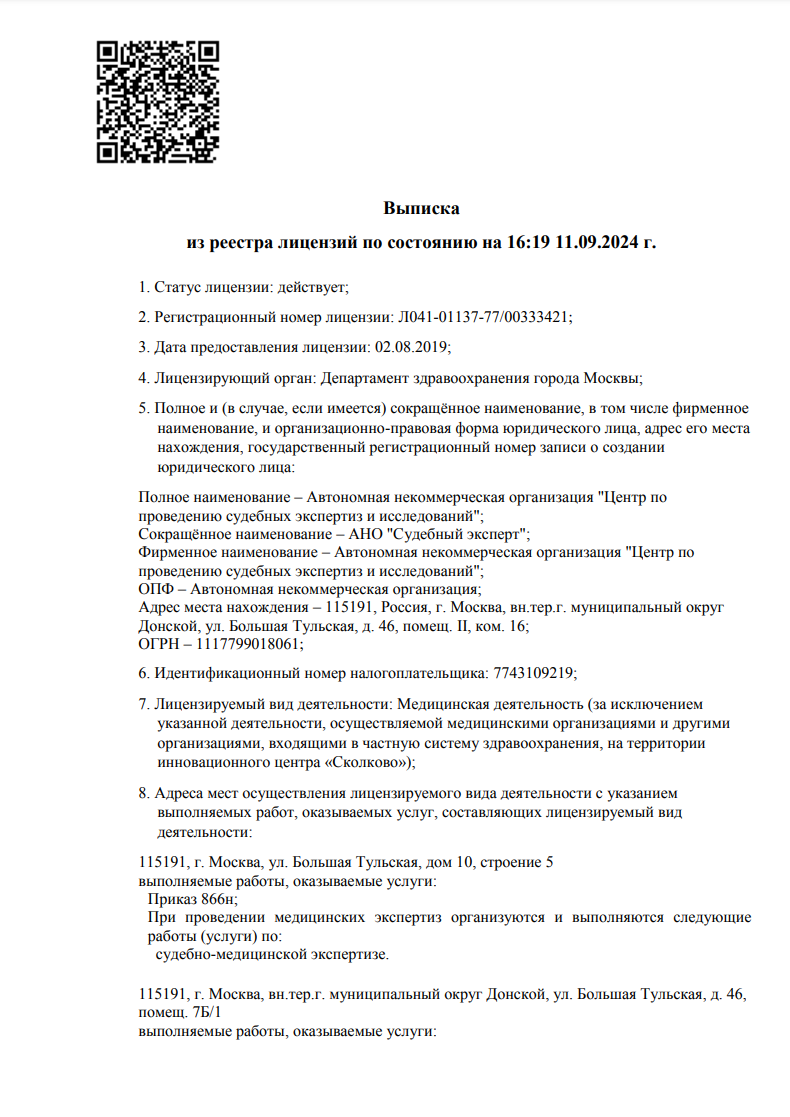

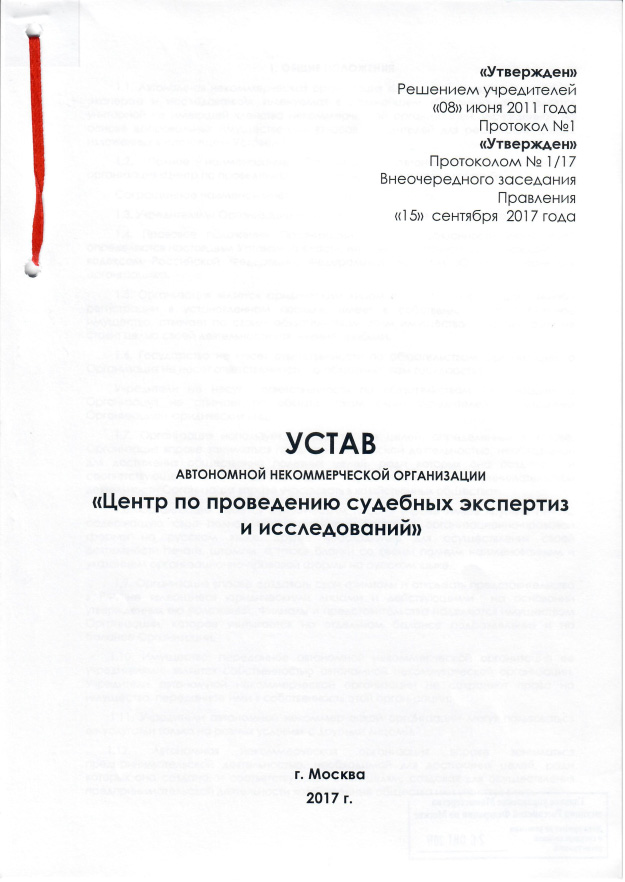

Проведение экспертизы по уголовному делу

Согласно Постановлению Пленума Верховного Суда Российской Федерации от 21 декабря 2010 г. N 28 "О судебной экспертизе по уголовным делам" экспертиза по уголовному делу может быть проведена либо государственным экспертным учреждением, либо некоммерческой организацией, созданной в соответствии с Гражданским кодексом Российской Федерации и Федеральным законом "О некоммерческих организациях", осуществляющих судебно-экспертную деятельность в соответствии с принятыми ими уставами.

Коммерческие организации и лаборатории, индивидуальные предприниматели, образовательные учреждения не имеют права проводить экспертизу по уголовному делу, ровно как и некоммерческие организации, для которых экспертная деятельность не является уставной. Экспертиза, подготовленная указанными организациями в рамках уголовного процесса, может быть признана недопустимым доказательством, т.е. доказательством, полученным с нарушением требований процессуального закона.

Недопустимые доказательства не могут использоваться в процессе доказывания, в том числе, исследоваться или оглашаться в судебном заседании, и подлежат исключению из материалов уголовного дела.

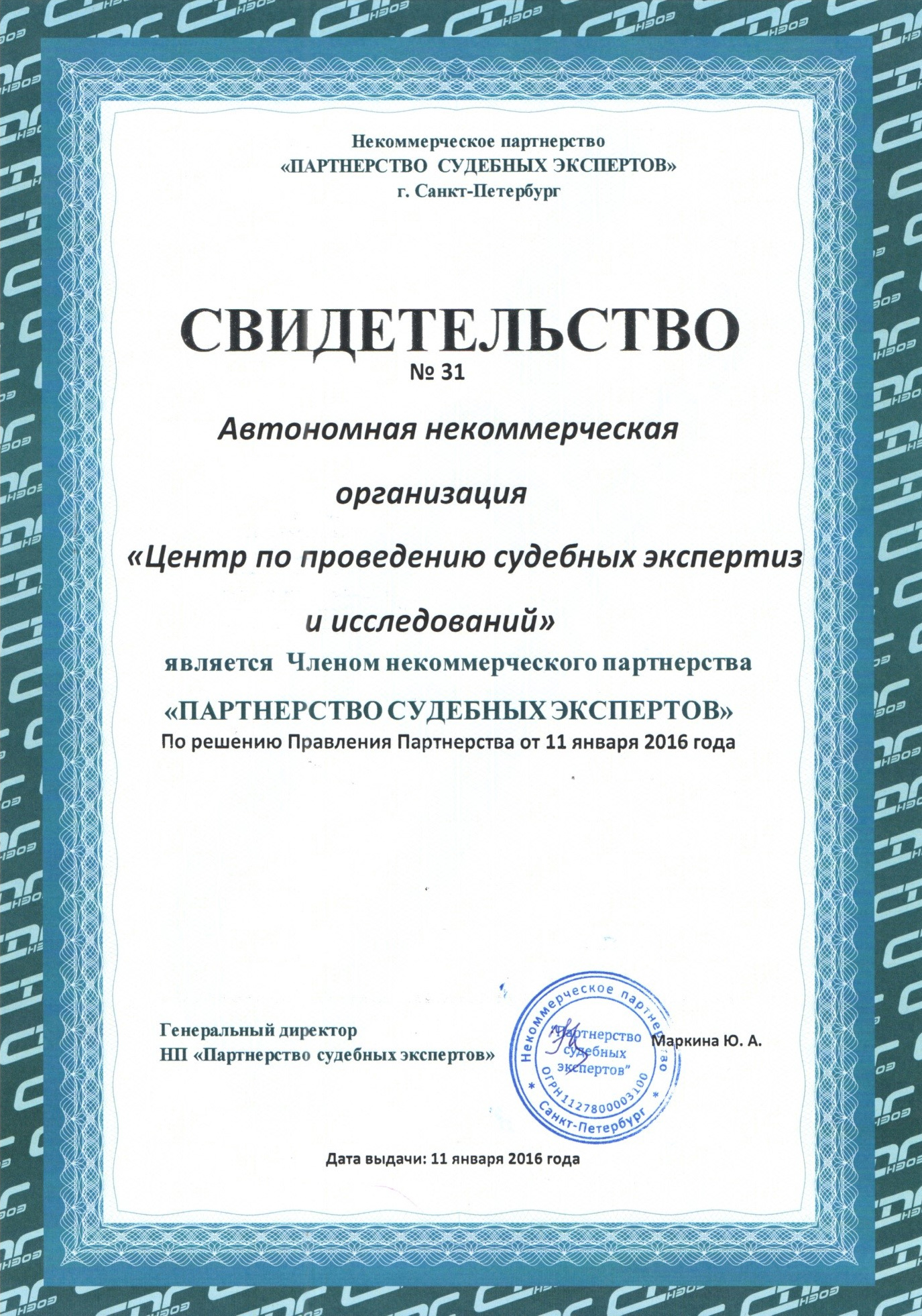

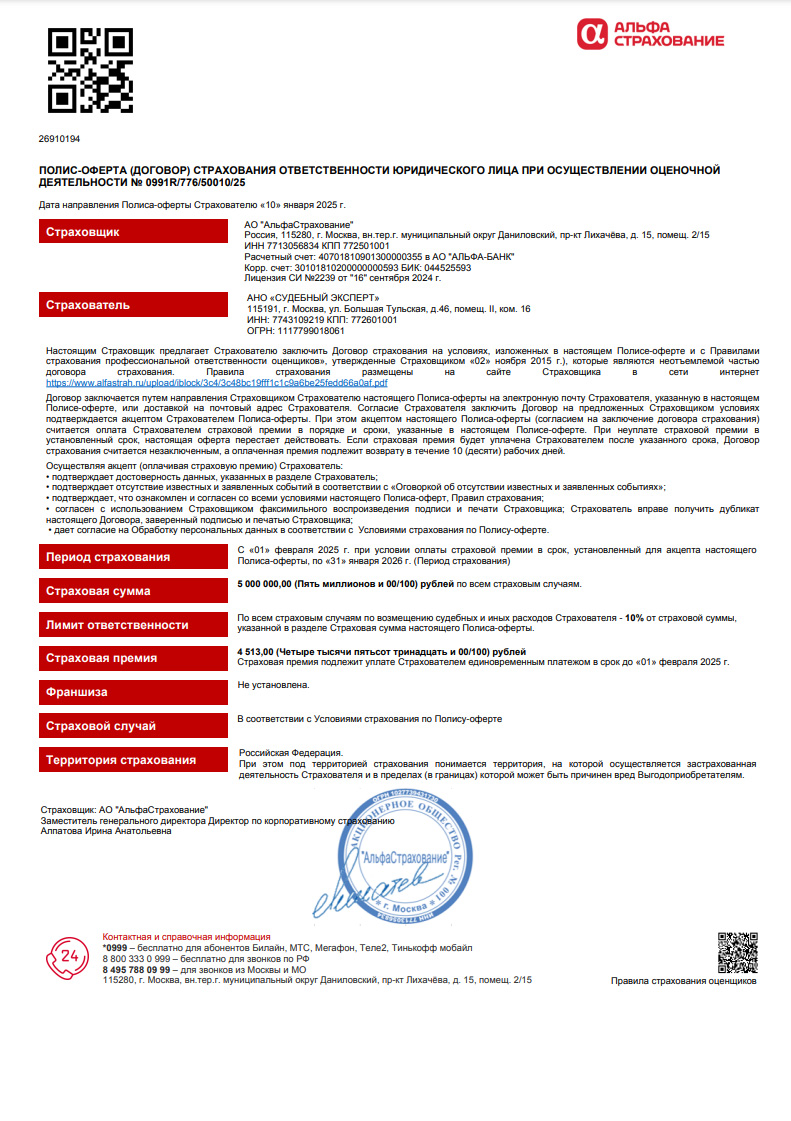

Так как АНО "Судебный эксперт" является автономной некоммерческой организацией, а проведение судебных экспертиз является её основной уставной деятельностью (см. раздел "Документы организации"), то она имеет право проводить экспертизы в том числе и по уголовным делам.