В современном цифровом мире информация является одним из наиболее ценных активов, а ее защита — критически важной задачей как для бизнеса, так и для государственных структур и частных лиц. Экспертиза и аудит информационной безопасности — это комплекс мероприятий, направленных на всестороннюю оценку защищенности информационных систем и данных от угроз, включающих несанкционированный доступ, изменение, уничтожение или блокировку информации. Это не только технический, но и юридически значимый процесс, позволяющий установить факты, причины и последствия инцидентов, а также оценить соответствие систем требованиям законодательства.

Данный вид экспертизы охватывает широкий спектр задач: от выявления уязвимостей в программном обеспечении и сетевой инфраструктуре до расследования киберпреступлений и оценки эффективности существующей системы защиты. Ее главная цель заключается в определении текущего уровня защищенности информационных активов, идентификации рисков и предоставлении обоснованных рекомендаций по их минимизации. В контексте судебных процессов, экспертиза и аудит информационной безопасности играют ключевую роль в установлении обстоятельств совершения правонарушений в сфере информационных технологий, определении виновных лиц и размера причиненного ущерба. Для бизнеса это инструмент обеспечения непрерывности деятельности и соответствия регуляторным требованиям, а для правоохранительных органов — незаменимое звело в цепочке доказательств по делам о киберпреступлениях.

Данная экспертиза включает в себя несколько ключевых подвидов, каждый из которых имеет свою специфику и направлен на решение конкретных задач:

- Экспертиза инцидентов кибербезопасности (Digital Forensics and Incident Response - DFIR)

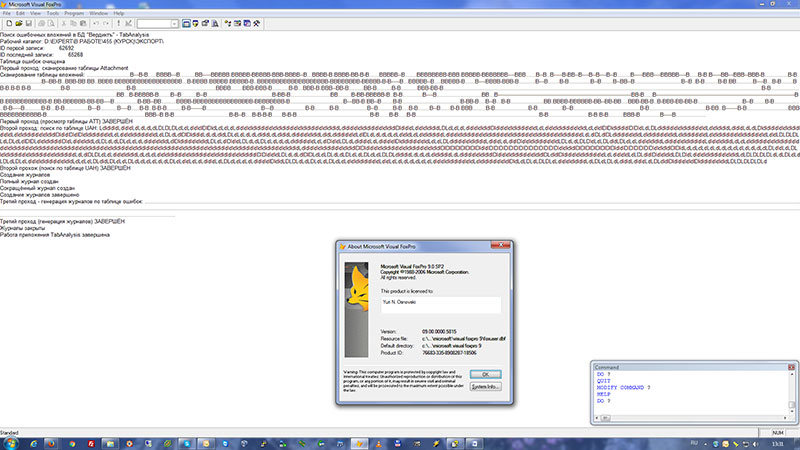

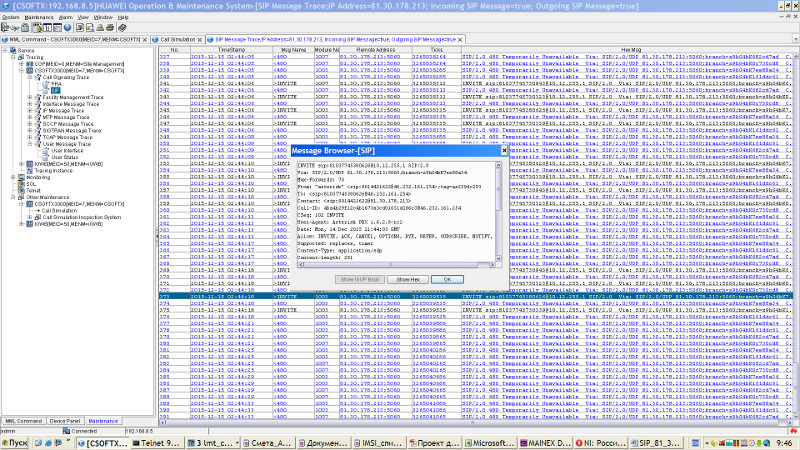

Этот подвид экспертизы занимается сбором, анализом и сохранением цифровых доказательств после произошедшего инцидента безопасности, такого как хакерская атака, утечка данных или заражение вредоносным ПО. Целью является установление причин инцидента, идентификация злоумышленников, определение объема нанесенного ущерба и разработка мер предотвращения подобных ситуаций в будущем. Эксперты восстанавливают удаленные файлы, анализируют логи систем, сетевой трафик, исследуют образы дисков и оперативной памяти, чтобы воссоздать полную картину произошедшего и предоставить правовую основу для дальнейших действий.

- Экспертиза систем контроля доступа (СКУД)

СКУД являются фундаментом физической и логической безопасности организаций, регулируя доступ к помещениям и информационным ресурсам. Экспертиза СКУД направлена на оценку их надежности, выявление возможных уязвимостей, которые могут быть использованы для несанкционированного проникновения или обхода системы. Проверяется корректность конфигурации, соответствие требованиям безопасности, наличие "бэкдоров", а также анализ журналов событий для выявления подозрительной активности. Это помогает предотвратить внутренние и внешние угрозы, связанные с несанкционированным доступом.

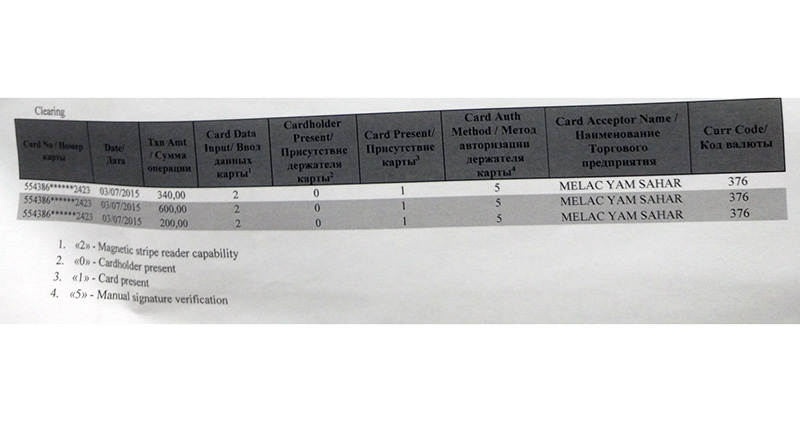

- Экспертиза рекламного мошенничества (Ad Fraud) и накрутки статистики

В области цифрового маркетинга проблема рекламного мошенничества и искусственной накрутки статистики приобретает особую актуальность, приводя к значительным финансовым потерям. Этот вид экспертизы включает анализ рекламных кампаний, трафика, поведенческих паттернов пользователей для выявления аномалий, указывающих на мошеннические действия (например, "кликовые фермы", фродовые боты, подмена показов). Эксперты определяют масштабы мошенничества, источники недобросовестной активности и помогают взыскать ущерб с недобросовестных партнеров или установить правонарушителей.

- Аудит информационной безопасности

Аудит информационной безопасности — это систематическая оценка информационных систем, процессов и политик организации на предмет соответствия установленным стандартам, лучшим практикам и законодательным требованиям. Цель аудита — выявить текущие уязвимости, недостатки в системе управления информационной безопасностью и несоблюдение нормативных актов. Аудит может быть внешним (проводится независимыми экспертами) или внутренним, и его результат — отчет с подробным описанием выявленных проблем и рекомендациями по их устранению, что позволяет организации проактивно улучшать свою защиту.

Случаи, в которых необходима помощь эксперта

Экспертиза и аудит информационной безопасности становятся незаменимым инструментом в широком круге ситуаций, когда требуется объективное, независимое исследование цифровых данных и инфраструктуры. Эти случаи могут касаться как превентивных мер, так и критически важных расследований после уже произошедших инцидентов. Понимание практических сценариев помогает нашим клиентам осознать ценность и необходимость обращения к нашим специалистам.

Типичные ситуации, при которых необходима экспертиза и аудит информационной безопасности, включают:

- Расследование фактов несанкционированного доступа к информационным системам, базам данных или персональным данным.

- Выявление причин и механизмов утечек конфиденциальной информации или коммерческой тайны.

- Установление использования вредоносного программного обеспечения (вирусов, троянов, программ-вымогателей) и оценка причиненного ущерба.

- Споры, связанные с нарушением авторских прав или интеллектуальной собственности в цифровой среде.

- Подтверждение или опровержение фактов удаления, модификации или фальсификации цифровых доказательств.

- Оспаривание результатов рекламных кампаний из-за подозрения в рекламном мошенничестве (Ad Fraud) или накрутке статистики.

- Требования контролирующих органов о проведении независимой оценки соответствия информационных систем требованиям законодательства (например, 152-ФЗ "О персональных данных").

- Судебные разбирательства по делам о киберпреступлениях, фишинге, DDoS-атаках.

- Определение соответствия корпоративным стандартам безопасности и лучшим мировым практикам (например, ISO 27001).

- Внутренние расследования случаев корпоративного шпионажа или злоупотребления служебным положением с использованием информационных технологий.

- Проверка поставщиков IT-услуг на предмет соблюдения условий контрактов по обеспечению безопасности.

- Оценка уязвимостей во вновь разработанном программном обеспечении или внедряемых информационных системах.

- Установление фактов нарушения условий лицензионных соглашений на программное обеспечение.

- Споры по поводу качества внедрения систем информационной безопасности или их некорректной работы.

- Подтверждение или опровержение сброса учетных данных.

- Анализ работы систем контроля доступа и видеонаблюдения на предмет их эффективности и безопасности.

- Выявление попыток обхода систем защиты информации и их последствий.

- Подтверждение неправомерного использования чужих цифровых активов.

- Определение технической возможности и последовательности действий, приведших к инциденту.

- Анализ цепочки событий, связанных с компрометацией данных, для предотвращения повторных инцидентов.

Объекты исследования и материалы

Для успешного проведения экспертизы и аудита информационной безопасности экспертам необходимы не только глубокие знания и специализированные навыки, но и доступ к соответствующим объектам исследования и всей полноте релевантных материалов. Правильное определение и предоставление объектов и материалов является критически важным шагом, который напрямую влияет на полноту, достоверность и скорость получения экспертного заключения.

Объектами исследования при проведении экспертизы и аудита информационной безопасности могут выступать:

- Серверы (физические и виртуальные), рабочие станции, ноутбуки, мобильные устройства (смартфоны, планшеты), сетевое оборудование (маршрутизаторы, коммутаторы, файрволы).

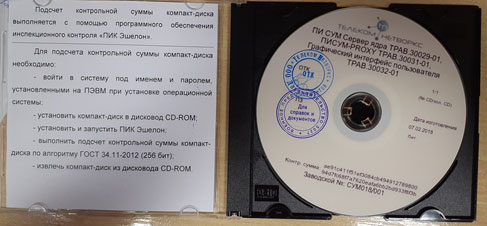

- Носители информации: жесткие диски, SSD-накопители, USB-флешки, карты памяти, оптические диски.

- Образы дисков и разделов дисков, дампы оперативной памяти (RAM-дампы).

- Журналы событий (логи) операционных систем, приложений, серверов, сетевого оборудования, систем безопасности (SIEM, IDS/IPS, DLP).

- Сетевой трафик, перехваченный с помощью снифферов или систем мониторинга SORM.

- Конфигурационные файлы программного обеспечения и настроек систем.

- Исходные коды программ и приложений, бинарные файлы.

- Политики, регламенты и процедуры информационной безопасности организации.

- Отчеты средств защиты информации (антивирусов, систем обнаружения вторжений).

- Электронные письма, мессенджеры, история браузеров, файлы куки.

- Копии баз данных.

- Данные облачных хранилищ и сервисов.

Для проведения качественной экспертизы заказчик должен предоставить следующие материалы:

- Копию постановления следователя или определения суда (для судебных экспертиз) с четко сформулированными вопросами к эксперту.

- Для внесудебной экспертизы – запрос/заявление с описанием возникшей проблемы и вопросов, требующих разрешения.

- Оригиналы или заверенные копии всех спорных или относящихся к делу электронных носителей информации (серверов, компьютеров, мобильных устройств), которые при необходимости доставляются в экспертную организацию в нетронутом состоянии, либо эксперт проводит их копирование на месте.

- Полные логи систем, приложений, сетевого оборудования, относящиеся к периоду инцидента или аудита.

- Снимки файловых систем, образы дисков (желательно криминалистические образы) и дампы оперативной памяти, сделанные до или сразу после инцидента.

- Документация, регламентирующая информационную безопасность в организации (политики, инструкции, положения об обработке персональных данных, регламенты по работе с ПО и оборудованием).

- Копии договоров с IT-поставщиками, провайдерами услуг, включая соглашения об уровне обслуживания (SLA) и обязательства по безопасности.

- Технические задания, документация на внедрение информационных систем, данные о конфигурациях.

- Информация о любых ранее проведенных аудитах или инцидентах кибербезопасности.

- Сведения о пользователях и их правах доступа, о структуре сети, используемом ПО.

- Все имеющиеся отчеты о произошедших инцидентах, записи переговоров, электронная переписка, относящиеся к предмету экспертизы.

Правовая база проведения экспертизы

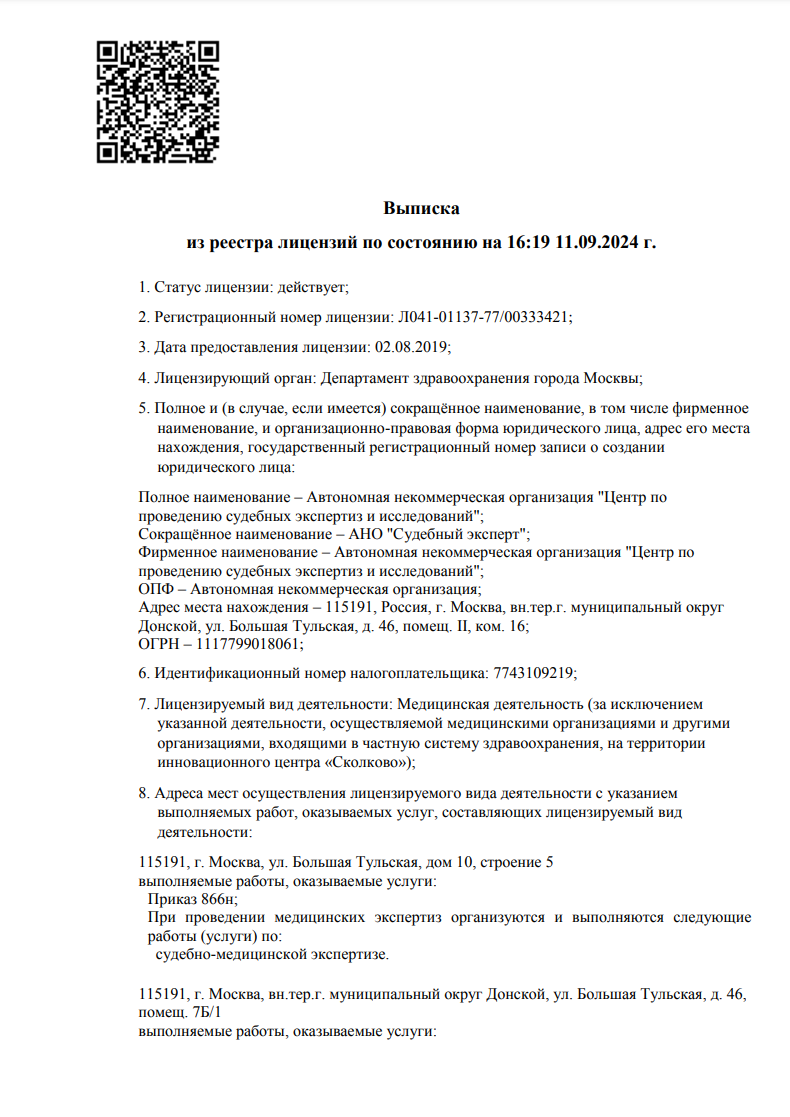

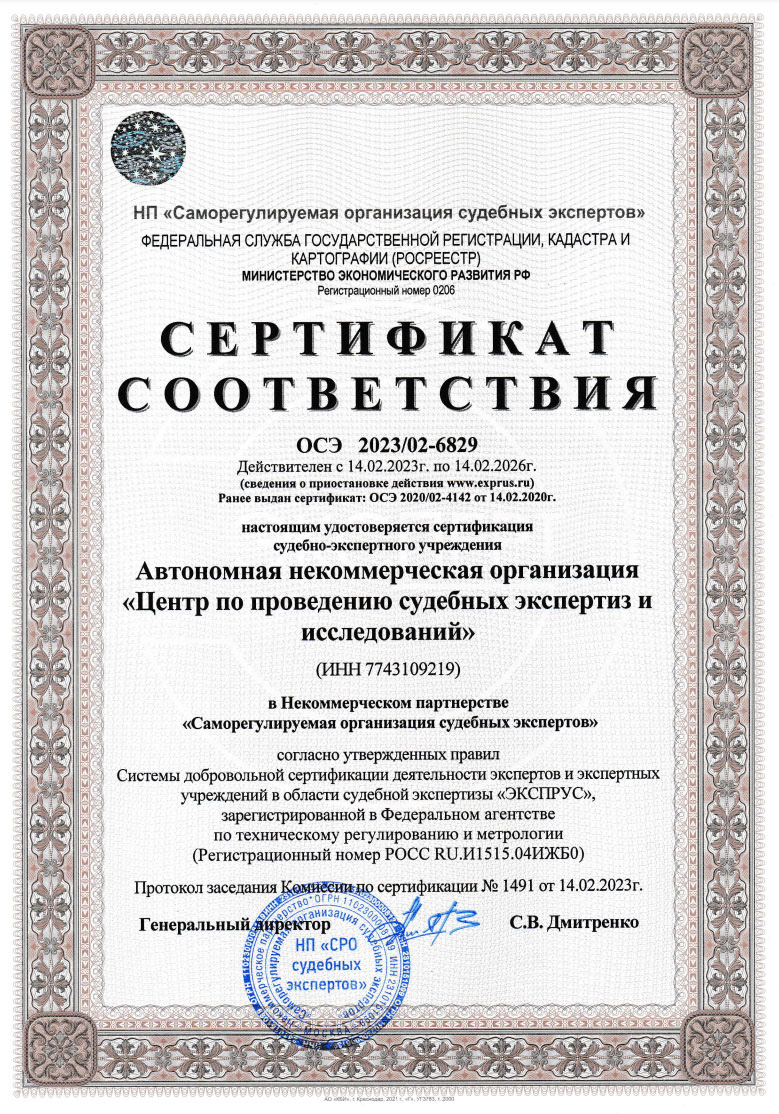

Деятельность экспертов АНО «Судебный эксперт» в области экспертизы и аудита информационной безопасности осуществляется в строгом соответствии с законодательством Российской Федерации. Мы осознаем критическую важность правовой обоснованности каждого шага, особенно когда речь идет о судебных разбирательствах или вопросах конфиденциальности. Наша работа строится на фундаменте действующего законодательства, что гарантирует легитимность и юридическую силу наших заключений, а также обеспечивает высокий уровень доверия со стороны судей, следователей и юристов. Мы тщательно следим за изменениями в правовой базе, чтобы наши методики и подходы всегда соответствовали актуальным требованиям.

Ключевыми документами, регулирующими проведение экспертизы и аудита информационной безопасности, являются:

- Федеральный закон от 31.05.2001 № 73-ФЗ «О государственной судебно-экспертной деятельности в Российской Федерации» (для судебных экспертиз), определяющий правовые основы, принципы, направления и организационные формы судебно-экспертной деятельности.

- Процессуальные кодексы Российской Федерации (Гражданский процессуальный кодекс РФ, Уголовно-процессуальный кодекс РФ, Кодекс административного судопроизводства РФ и Арбитражный процессуальный кодекс РФ) – в части назначения и проведения судебных экспертиз, регулирующие порядок представления доказательств, права и обязанности участников процесса и экспертов.

- Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации», устанавливающий правовые основы использования информации, информационных технологий и обеспечения защиты информации.

- Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных», регулирующий отношения, связанные с обработкой персональных данных, и устанавливающий требования к их защите.

- Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации», определяющий правовые основы обеспечения безопасности объектов критической информационной инфраструктуры России.

- Уголовный кодекс РФ (в частности, статьи 272-274.1, касающиеся преступлений в сфере компьютерной информации, а также статьи 159, 160, 183, 273, 274, 274.1, связанные с мошенничеством, присвоением, разглашением коммерческой тайны и неправомерным доступом к компьютерной информации).

- Кодекс Российской Федерации об административных правонарушениях (в частности, статьи 13.11, 13.12, 13.14), предусматривающие ответственность за нарушение законодательства в области информации и защиты информации.

- ГОСТ Р ИСО/МЭК 27001, ГОСТ Р ИСО/МЭК 27002, ГОСТ Р 57580 и другие национальные и международные стандарты, регламентирующие системы менеджмента информационной безопасности и методы обеспечения ИБ, которые используются при проведении аудитов соответствия.

- Иные нормативно-правовые акты и методические указания Федеральной службы по техническому и экспортному контролю (ФСТЭК России) и Федеральной службы безопасности (ФСБ России) по вопросам защиты информации.

Методики проведения экспертизы

Для обеспечения достоверности, объективности и научной обоснованности результатов экспертизы и аудита информационной безопасности, эксперты АНО «Судебный эксперт» используют комплекс проверенных и актуальных методик. Эти методики базируются на глубоких теоретических знаниях и многолетнем практическом опыте, а также постоянно совершенствуются в соответствии с новейшими достижениями в области кибербезопасности и цифровой криминалистики. Применение стандартизированных подходов позволяет нам гарантировать высокое качество и юридическую значимость каждого экспертного заключения.

Наиболее распространенные и признанные методики, используемые в данном виде экспертизы, включают:

- Методика цифровой криминалистики (Digital Forensics). Основана на систематическом сборе, сохранении, анализе и представлении цифровых доказательств таким образом, чтобы они были приемлемы в суде. Включает в себя этапы идентификации, извлечения, сохранения, анализа и документирования данных с различных носителей и систем.

- Методика анализа инцидентов (Incident Response). Позволяет оперативно реагировать на инциденты кибербезопасности, минимизировать ущерб, восстановить работу систем и предотвратить повторные атаки. Включает обнаружение, оценку, локализацию, устранение, восстановление и последующий анализ инцидента.

- Методика тестирования на проникновение (Penetration Testing или Pentest). Заключается в имитации реальных кибератак на информационную инфраструктуру организации для выявления уязвимостей, которые злоумышленники могли бы использовать. Результатом является отчет с детальным описанием найденных брешей и рекомендациями по их устранению.

- Методика анализа уязвимостей (Vulnerability Assessment). Систематический процесс сканирования и анализа информационных систем, сетевого оборудования и приложений на предмет наличия известных (CVE) и потенциальных уязвимостей. Включает как автоматизированное сканирование, так и ручной анализ конфигураций и кодов.

- Методика аудита соответствия (Compliance Audit). Проверка информационных систем, процессов и документации организации на соответствие требованиям законодательства (например, ФЗ-152 о персональных данных, GDPR) и отраслевых стандартов (например, ISO 27001, ГОСТ Р 57580). Цель — подтвердить выполнение регуляторных требований и избежать штрафов.

- Методика анализа журналов событий (Log Analysis). Включает сбор, агрегацию и анализ логов из различных источников (операционные системы, приложения, сетевое оборудование) для выявления аномалий, подозрительной активности и признаков несанкционированного доступа или вредоносной активности.

- Методика анализа исходного кода (Source Code Analysis). Исследование исходного кода программного обеспечения на предмет наличия ошибок, уязвимостей, "бэкдоров" или вредоносных вставок. Может проводиться как статическим (без запуска кода), так и динамическим (с запуском и мониторингом поведения) методами.

- Методика анализа сетевого трафика (Network Traffic Analysis). Мониторинг, перехват и анализ данных, передаваемых по сети, для выявления аномалий, вредоносной активности, утечек данных или фактов несанкционированного использования сетевых ресурсов.

- Методика анализа систем контроля доступа (СКУД). Оценка надежности, корректности функционирования и защищенности физических и логических систем контроля доступа. Включает тестирование механизмов идентификации, аутентификации, авторизации и аудита событий доступа.

- Методика выявления рекламного мошенничества (Ad Fraud Detection). Использование аналитических инструментов для определения признаков аномального трафика, недействительных кликов/показов, бот-активности, подмены источников трафика и других методов мошенничества в рекламных кампаниях.

Вопросы, которые ставятся перед экспертом

Корректная формулировка вопросов, выносимых на экспертизу, является основой для получения максимально релевантного и исчерпывающего экспертного заключения. Эти вопросы определяют границы исследования, направляют работу эксперта и гарантируют, что полученные ответы будут иметь юридическую силу и помогут в разрешении спора или расследовании. Наши специалисты всегда готовы оказать содействие в формулировании вопросов для суда или частного запроса, исходя из специфики вашего дела. Это самый важный раздел для специалиста, который готовит документы для суда.

Ниже представлен перечень типовых вопросов, которые могут быть поставлены перед экспертом в области экспертизы и аудита информационной безопасности:

- Были ли зафиксированы факты несанкционированного доступа к информационным системам, серверам или базам данных [название организации/объекта] в период с [дата] по [дата]?

- Если да, то каким способом был осуществлен несанкционированный доступ, и какие уязвимости были использованы?

- Каково время и дата начала и окончания инцидента информационной безопасности?

- Каков IP-адрес или иной идентификатор источника несанкционированного доступа/атаки?

- Какие информационные активы (данные, системы, сервисы) были скомпрометированы или пострадали в результате инцидента?

- Были ли изменены, удалены, скопированы или зашифрованы какие-либо данные в результате инцидента? Если да, то какие именно?

- Использовалось ли вредоносное программное обеспечение (вирусы, трояны, шифровальщики, шпионское ПО)? Если да, то какое именно и каковы его функциональные возможности?

- Каков вероятный объем информации, которая могла быть похищена или уничтожена в результате инцидента?

- Соответствует ли система защиты информации [название организации/объекта] требованиям Федерального закона № 152-ФЗ «О персональных данных»?

- Соответствовала ли внедренная система контроля доступа (СКУД) заявленным техническим характеристикам и требованиям безопасности на момент инцидента/аудита?

- Были ли выявлены критические уязвимости в программном обеспечении или сетевой инфраструктуре [название организации/объекта]? Если да, то какие?

- Какие меры были предприняты для защиты информации до и после инцидента? Были ли они адекватными?

- Каков размер прямого ущерба, нанесенного информационной системе или данным в результате инцидента?

- Имеются ли признаки рекламного мошенничества (Ad Fraud) в рекламной кампании [название кампании] в период с [дата] по [дата]?

- Если да, то каков объем недействительного трафика, кликов, показов, и какой финансовый ущерб это повлекло?

- Была ли произведена накрутка статистики посещаемости сайта или активности аккаунта в социальных сетях [название] в период с [дата] по [дата]?

- Каковы причины возникновения сбоев/отказов в работе информационной системы [название системы]?

- Была ли деятельность по обработке персональных данных в [название организации] организована в соответствии с требованиями регуляторов (ФСТЭК, Роскомнадзор)?

- Мог ли посторонний пользователь обойти систему контроля доступа или авторизации и получить несанкционированные права?

- Какова была роль или причастность конкретных лиц ([ФИО]) к произошедшему инциденту кибербезопасности?

- Имеются ли признаки удаления или модификации журналов событий с целью сокрытия фактов инцидента?

- Соответствует ли использование конкретного программного обеспечения или технических средств требованиям лицензионных соглашений?

- Были ли нарушены политики информационной безопасности организации, если да, то какие именно и кем?

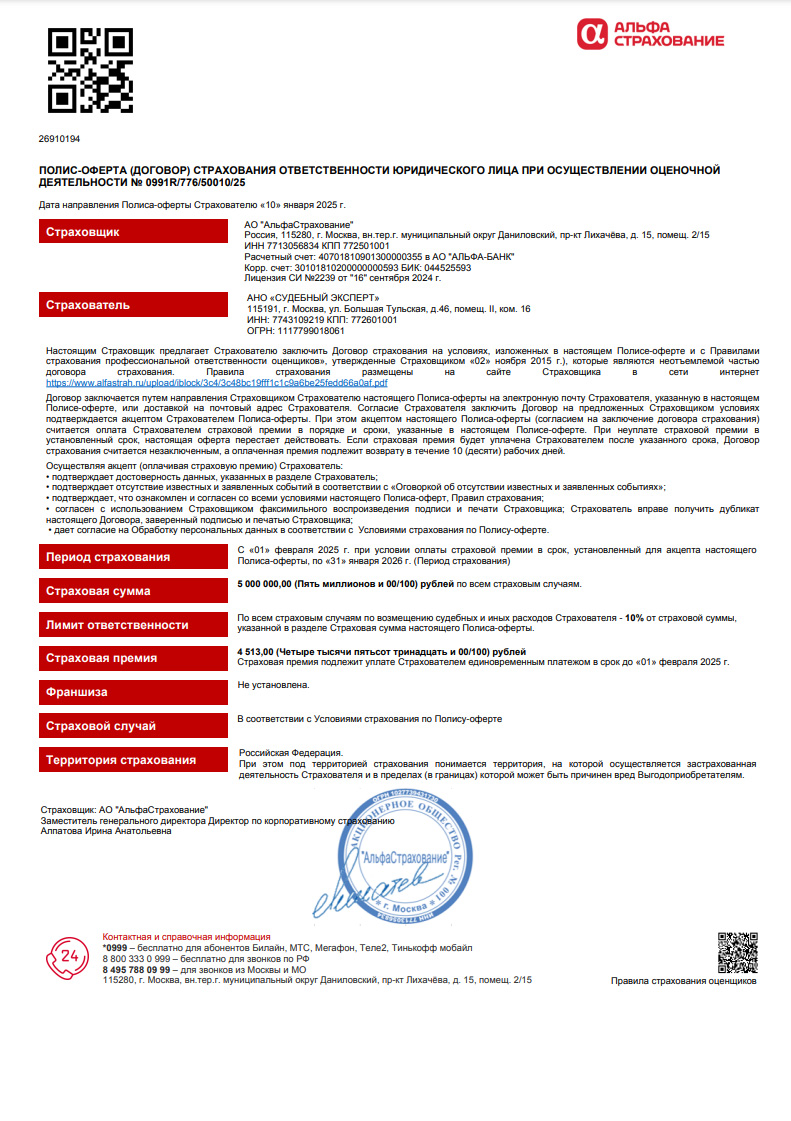

Почему выбирают именно АНО «Судебный эксперт»?

Выбор экспертной организации — это ответственное решение, от которого зависит исход многих юридически значимых ситуаций. В АНО «Судебный эксперт» мы понимаем эту ответственность и предлагаем нашим клиентам не просто услугу, а надежное партнерство, подкрепленное нашим профессионализмом и безупречной репутацией. Принимая решение сотрудничать с нами, вы получаете целый ряд неоспоримых преимуществ, которые выделяют нас на рынке экспертных услуг.

- Независимость и беспристрастность. Мы гарантируем абсолютную объективность и отсутствие конфликта интересов в каждом проводимом исследовании. Наши заключения основаны исключительно на фактах и научно обоснованных данных.

- Высокая квалификация и сертификация экспертов. В нашей команде работают эксперты с высшим образованием в области информационной безопасности, IT, криминалистики, обладающие многолетним опытом и прошедшие соответствующую профессиональную сертификацию и аттестацию.

- Строгое соответствие законодательству. Вся наша деятельность, включая методологии и оформление заключений, осуществляется в строгом соответствии с Федеральным законом № 73-ФЗ «О государственной судебно-экспертной деятельности в Российской Федерации» и другими нормативными актами РФ.

- Конфиденциальность. Мы обеспечиваем полную защиту всей предоставленной информации и личных данных, придерживаясь строгих правил конфиденциальности и профессиональной этики.

- Четкие сроки и прозрачное ценообразование. Мы ценим время наших клиентов и всегда соблюдаем оговоренные сроки выполнения работ. Стоимость услуг формируется прозрачно и обоснованно, без скрытых платежей.

- Современное оборудование и программное обеспечение. Для проведения исследований мы используем передовые аппаратные и программные средства цифровой криминалистики и аудита безопасности, что позволяет получать максимально точные и полные результаты.

- Комплексный подход. Мы предлагаем как глубокий аудит, так и детальное расследование инцидентов, охватывая все аспекты информационной безопасности вашей инфраструктуры.

Этапы проведения экспертизы

Процесс проведения экспертизы или аудита информационной безопасности в АНО «Судебный эксперт» представляет собой последовательный и четко структурированный алгоритм действий, разработанный для обеспечения максимальной эффективности и достоверности результатов. Каждый этап контролируется ведущими специалистами, что гарантирует высокое качество всего процесса.

- Предварительная консультация и оценка. Клиент обращается к нам с запросом. Наши эксперты проводят первичный анализ ситуации, определяют вид необходимой экспертизы, дают предварительную оценку сложности и сроков выполнения.

- Формулирование вопросов и заключение договора. Совместно с клиентом, а при необходимости с его юристами, мы формируем точный перечень вопросов для экспертного исследования. После этого заключается договор на оказание услуг.

- Сбор и анализ предоставленных материалов. Клиент предоставляет все необходимые объекты исследования и сопроводительные документы. Эксперты осуществляют их прием и первичный системный анализ, обеспечивая сохранность и неизменность цифровых доказательств.

- Проведение экспертного исследования. На данном этапе эксперты применяют утвержденные методики и специализированное программное обеспечение для анализа данных, выявления уязвимостей, расследования инцидентов и формирования ответов на поставленные вопросы.

- Формирование экспертного заключения. По результатам исследования составляется детальное экспертное заключение, содержащее описание проведенных работ, использованных методик, исчерпывающие ответы на поставленные вопросы и выводы. Заключение оформляется в соответствии с требованиями действующего законодательства.

- Передача заключения клиенту. Готовое экспертное заключение передается заказчику вместе с сопутствующими документами. При необходимости эксперт готов дать пояснения по заключению в суде или других инстанциях.

Получите бесплатную консультацию и узнайте, как мы можем помочь вашему делу!

Столкнулись с кибератакой, утечкой данных или нуждаетесь в проверке защищенности вашей IT-инфраструктуры? Не откладывайте решение критически важных вопросов информационной безопасности. Свяжитесь с нами, чтобы получить профессиональную поддержку и точные ответы. Мы поможем вам сформулировать точные вопросы для экспертизы и подробно расскажем, какие материалы необходимы для начала работы. Защитите свой бизнес и свои данные с АНО «Судебный эксперт»!

Проведение экспертизы по уголовному делу

Согласно Постановлению Пленума Верховного Суда Российской Федерации от 21 декабря 2010 г. N 28 "О судебной экспертизе по уголовным делам" экспертиза по уголовному делу может быть проведена либо государственным экспертным учреждением, либо некоммерческой организацией, созданной в соответствии с Гражданским кодексом Российской Федерации и Федеральным законом "О некоммерческих организациях", осуществляющих судебно-экспертную деятельность в соответствии с принятыми ими уставами.

Коммерческие организации и лаборатории, индивидуальные предприниматели, образовательные учреждения не имеют права проводить экспертизу по уголовному делу, ровно как и некоммерческие организации, для которых экспертная деятельность не является уставной. Экспертиза, подготовленная указанными организациями в рамках уголовного процесса, может быть признана недопустимым доказательством, т.е. доказательством, полученным с нарушением требований процессуального закона.

Недопустимые доказательства не могут использоваться в процессе доказывания, в том числе, исследоваться или оглашаться в судебном заседании, и подлежат исключению из материалов уголовного дела.

Так как АНО "Судебный эксперт" является автономной некоммерческой организацией, а проведение судебных экспертиз является её основной уставной деятельностью (см. раздел "Документы организации"), то она имеет право проводить экспертизы в том числе и по уголовным делам.